Penelitian Terbuka: Pelanggaran Keamanan di 2024: Solusi Pengetahuan Nol & Jaringan Tengah Malam

Pendahuluan: Keadaan Keamanan di 2024

Pada tahun 2024, pelanggaran keamanan di Web2 dan Web3 menyoroti kerentanan yang terus berlanjut. Dalam laporan ini, kami akan menyoroti beberapa insiden keamanan utama, pengguna yang terkena dampak, dan solusi yang dapat membantu mengatasinya.

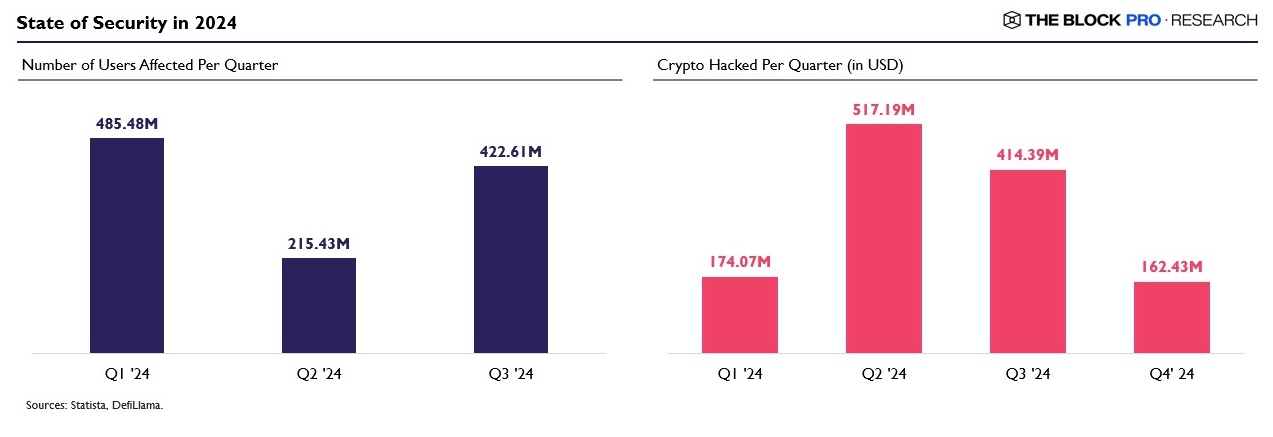

Di sisi Web2, terdapat lebih dari 30 ribu insiden keamanan dan 10 ribu pelanggaran data melalui rekayasa sosial, kerentanan perangkat lunak, dan malware menurut Verizon’s 2024 Data Breach Investigations Report . Biaya rata-rata dari serangan ini adalah 4,88 juta dolar. Ini adalah jumlah yang dibayarkan dalam ransomware dan nilai yang hilang akibat waktu henti. Pelanggaran data ini mempengaruhi 1,12 miliar pengguna di seluruh dunia hanya dalam tiga kuartal pertama tahun ini.

Adapun Web3, total 1,26 miliar dolar telah hilang akibat peretasan tahun ini saja. Serangan ini terutama disebabkan oleh logika kontrak pintar yang buruk, kurangnya validasi dan pemeriksaan, infrastruktur yang buruk, dan manajemen kunci pribadi yang buruk.

Secara keseluruhan, 2024 adalah tahun yang signifikan dalam hal pelanggaran data dan nilai yang diretas. Kerentanan dan pelanggaran keamanan ini menunjukkan bahwa masih banyak ruang untuk perbaikan dalam hal keamanan dan perlindungan data di dalam ruang ini.

Seiring dengan meningkatnya kebutuhan akan solusi yang aman dan menjaga privasi, IOG sedang mengembangkan jaringan Midnight , blockchain generasi baru yang berfokus pada perlindungan data dengan fitur yang dapat memungkinkan lingkungan tanpa cookie dan pengungkapan data selektif. Midnight adalah rantai mitra untuk blockchain Cardano yang memanfaatkan Zero-Knowledge Proofs (ZKPs) untuk memastikan transaksi yang aman yang melindungi data pengguna dan melindungi metadata dari pelaku jahat.

Tantangan Keamanan: Lingkungan Web2 dan Web3

Ekosistem Web2 dan Web3 menghadapi banyak ancaman berbeda, termasuk kerentanan perangkat lunak, serangan rekayasa sosial, kesalahan manusia, dan lainnya. Dalam bagian ini, kami akan mengeksplorasi tantangan keamanan ini dan memeriksa bagaimana serangan semacam itu dapat mengkompromikan integritas sistem ini.

Web2

Serangan Phishing

Serangan phishing terjadi ketika penyerang menipu pengguna untuk mengungkapkan informasi sensitif seperti kredensial login atau detail keuangan. Serangan ini sering dilakukan melalui email, pesan, atau situs web palsu yang meniru entitas tepercaya. Misalnya, penyerang mungkin mengirim email yang berpura-pura berasal dari bank, mengarahkan pengguna ke situs web palsu yang mengumpulkan detail akun mereka.

Serangan Man-in-the-Middle (MITM)

Serangan MITM terjadi ketika penyerang mencegat dan berpotensi mengubah komunikasi antara dua pihak tanpa sepengetahuan mereka. Ini sering terjadi pada jaringan yang tidak aman atau kurang terenkripsi, memungkinkan penyerang mencuri informasi sensitif seperti kredensial login, data keuangan, atau pesan pribadi.

Injeksi SQL

Injeksi SQL adalah teknik di mana penyerang menyuntikkan kode SQL berbahaya untuk memanipulasi basis data dan mendapatkan akses tidak sah ke sistem. Penyerang sering menggunakan perintah SQL yang dikombinasikan dengan operator logis, seperti OR dan AND, untuk mengeksploitasi kerentanan di bidang input aplikasi. Misalnya, penyerang dapat membuat kueri yang selalu dievaluasi sebagai benar, menipu sistem untuk memberikan akses ke area terbatas atau data sensitif.

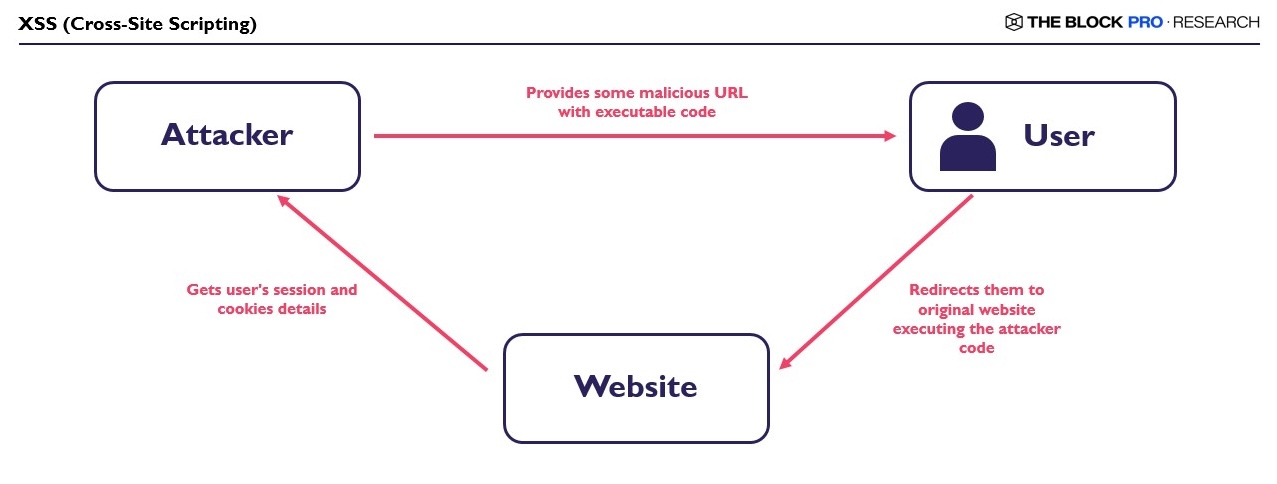

XSS (Cross-Site Scripting)

Cross Site Scripting terjadi ketika pengguna mengklik URL berbahaya yang mengeksekusi kode berbahaya pada perangkat mereka, oleh karena itu

e memberikan detail sesi, cookie, dan informasi pribadi kepada penyerang, yang kemudian dapat digunakan untuk mengautentikasi di situs web mana pun.

IDOR (Insecure Direct Object References)

Ini adalah kesalahan klasik yang merujuk objek dalam sistem pengguna berdasarkan input mereka. Ini dapat menyebabkan input berbahaya diproses oleh sistem, sehingga mengekspos informasi pribadi. Ini bisa berupa info pengguna atau file apa pun yang disimpan di server.

CSRF (Cross-Site Request Forgery)

Cross-Site Request Forgery terjadi ketika tidak ada token CSRF yang terlampir pada URL untuk mengautentikasi apakah permintaan itu sah, memungkinkan penyerang melakukan tindakan atas nama pengguna. Ini dapat mencakup transfer bank atau aktivitas berbahaya lainnya.

Paparan Informasi Sensitif

Kata sandi pengguna dan informasi pribadi seperti detail kartu kredit harus di-hash di sisi server dengan algoritma seperti SHA-256 atau RSA. Jika diabaikan, ini dapat membuat pengguna rentan terhadap serangan dan kebocoran data.

Serangan Malware

Serangan malware melibatkan perangkat lunak berbahaya yang dirancang untuk mengganggu, merusak, atau mendapatkan akses tidak sah ke sistem. Ini dapat mencakup ransomware, yang mengunci pengguna dari file mereka sampai tebusan dibayar, atau spyware, yang diam-diam mengumpulkan informasi sensitif. Malware sering dikirimkan melalui lampiran email, tautan berbahaya, atau unduhan yang terinfeksi.

Kesalahan Konfigurasi Keamanan

Kerentanan Kesalahan Konfigurasi Keamanan muncul dari konfigurasi aplikasi yang tidak tepat atau tidak lengkap, yang dapat mencakup masalah seperti mengekspos domain sensitif, menjalankan perangkat lunak usang dengan kerentanan yang diketahui, mengaktifkan layanan yang tidak perlu, mengungkapkan jejak tumpukan, dan kesalahan konfigurasi lainnya yang dapat dieksploitasi oleh penyerang.

Web3

Validasi Input

Validasi input harus ditangani pada tingkat smart contract untuk memastikan bahwa input yang diberikan pengguna tidak menyebabkan perilaku yang tidak terduga. Kegagalan untuk memvalidasi input dapat mengekspos kerentanan, memungkinkan eksploitasi seperti pencurian dana, biaya gas yang meningkat, atau serangan denial-of-service (DoS) yang membuat kontrak tidak responsif. Misalnya, mengabaikan untuk memvalidasi input numerik dapat memungkinkan penyerang memicu kesalahan overflow atau underflow, menyebabkan gangguan dalam fungsi dan logika kontrak.

Kesalahan Matematika

Kesalahan matematika mengacu pada perhitungan apa pun yang dilakukan pada tingkat smart contract, termasuk penggunaan saldo token, yang dapat mengakibatkan pengembalian nilai lebih kepada pengguna/penyerang daripada yang diharapkan. Karena Solidity tidak secara native mendukung desimal, kesalahan pembulatan dapat terjadi, yang mengarah pada konsekuensi keuangan yang tidak diinginkan. Penanganan aritmatika floating-point yang tidak tepat dapat menyebabkan kerugian signifikan. Untuk mengatasi ini, pengembang harus menerapkan teknik kontrol presisi untuk memastikan perhitungan yang akurat.

Manipulasi Oracle

Serangan Manipulasi Oracle adalah salah satu yang paling terkenal di Web3 yang menyebabkan harga token yang tidak diinginkan. Ini bisa berasal jika protokol memiliki oracle internal, menggunakan layanan yang tidak memvalidasi harga dengan benar, atau memiliki validator atau peserta jaringan yang tidak dapat dipercaya. Ini dapat menyebabkan dampak besar saat menghitung ukuran posisi dan ambang likuidasi dalam ekosistem DeFi. Manipulasi ini juga dapat dilakukan menggunakan pinjaman kilat, yang dapat membantu dalam menggelembungkan nilai aset secara artifisial, membantu penyerang memanipulasi protokol DeFi.

Kekurangan Kontrol Akses yang Tepat

Kontrol Akses, atau mendefinisikan izin berdasarkan peran tertentu, penting untuk dimiliki dalam aplikasi apa pun Kontrol akses yang tidak tepat dapat memungkinkan aktor jahat mendapatkan akses yang tidak diinginkan untuk mengeksekusi kode yang tidak sah. Ini dapat dilakukan pada tingkat kontrak pintar di mana pengguna memiliki alamat dengan peran tertentu untuk mengeksekusi fungsi kontrak tertentu - yaitu dengan menetapkan peran sebagai modifiers ke sebuah fungsi. Penting untuk tidak memberikan akses yang tidak tepat ke peran tertentu, dan beberapa peran harus digunakan untuk mengurangi area permukaan serangan kontrak. Dengan cara ini, jika EOA (Externally Owned Account) dengan akses khusus dikompromikan, eksploitasi dapat diminimalkan.

Serangan Reentrancy

Serangan Reentrancy terjadi ketika fungsi kontrak memungkinkan panggilan eksternal dilakukan selama eksekusi dan sebelum pembaruan status finalisasi. Ini memungkinkan penyerang menggunakan status kontrak yang sama dan mengulangi tindakan jahat tertentu seperti penarikan yang dapat menguras dana kontrak.

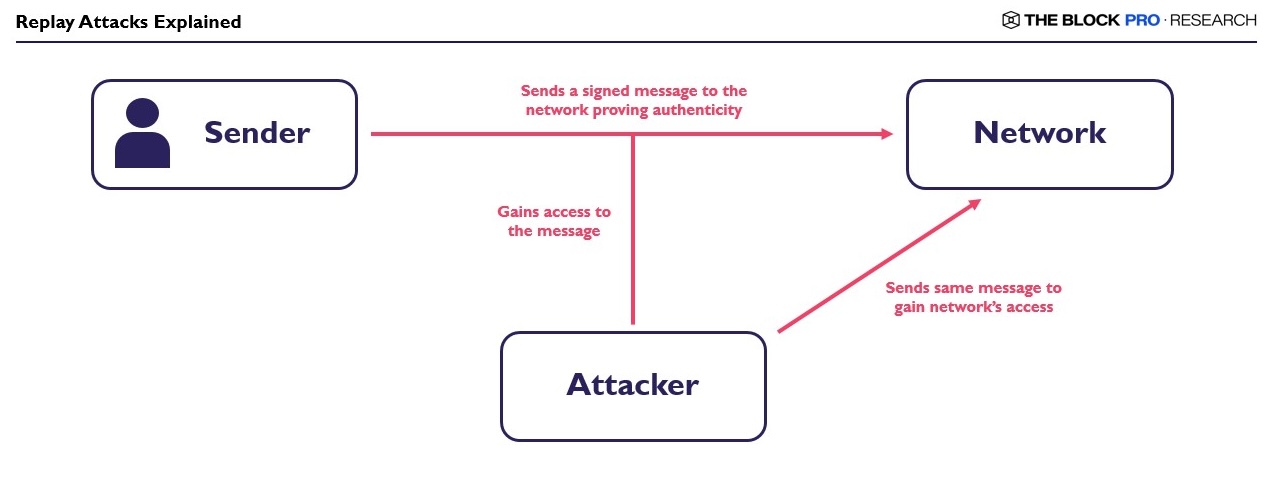

Serangan Replay

Serangan Replay terjadi ketika penyerang memutar ulang transaksi atau tindakan yang sah yang dilakukan oleh pengirim sebenarnya. Penyerang mencegat atau menangkap pesan yang dikirim oleh pengirim asli dan menyiarkannya kembali ke jaringan untuk mendapatkan otentikasi atau memulai tindakan jahat di jaringan.

Serangan Frontrunning dan Sandwich

Frontrunning terjadi ketika penyerang melihat transaksi yang dapat mempengaruhi harga aset tertentu, dan kemudian mengirimkan transaksi mereka dengan harga gas yang lebih tinggi, sehingga transaksi baru dieksekusi terlebih dahulu dan pelaku frontrunner dapat mengambil keuntungan dari harga yang diperbarui dari transaksi pengirim asli.

Serangan Sandwich bekerja dengan cara yang sama, namun, didefinisikan oleh pelaku frontrunner yang menempatkan pesanan jual segera setelah transaksi yang sedang di-frontrun.

Serangan Tata Kelola

Serangan tata kelola terjadi ketika seorang peretas dapat mendapatkan hak suara yang cukup untuk mengeksekusi transaksi jahat melalui DAO. Penyerang dapat melakukan ini dengan memperoleh token melalui pinjaman kilat, yang pada gilirannya sementara mendapatkan kekuatan yang cukup dalam DAO untuk meloloskan dan mengeksekusi keputusan tata kelola. Untuk mencegah hal ini, proyek biasanya menerapkan kerangka kerja tata kelola yang ketat yang tidak dapat diubah.

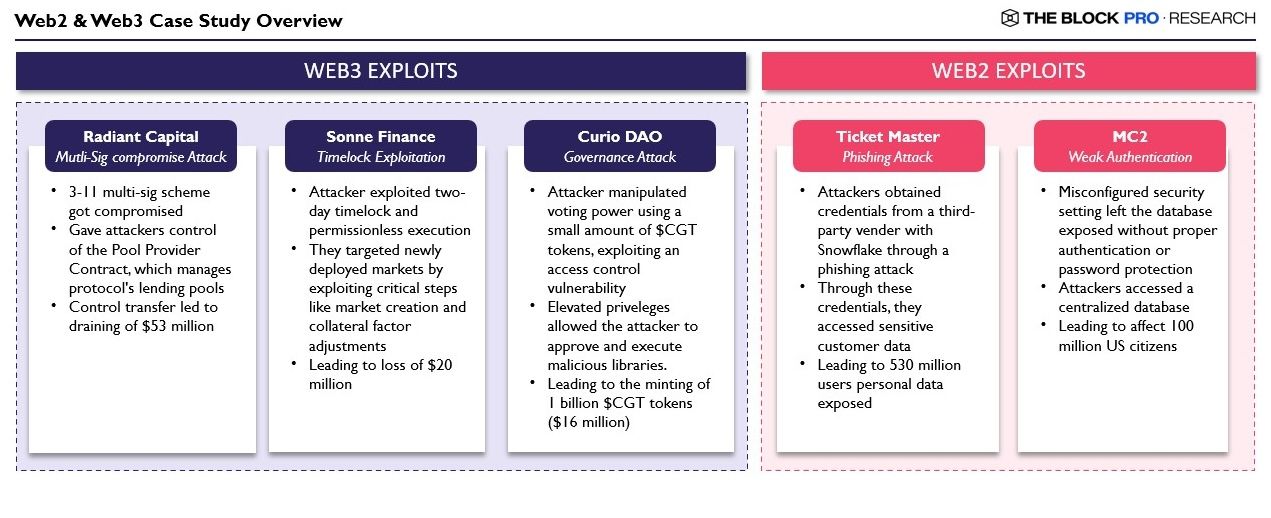

Studi Kasus: Eksploitasi 2024

Setelah meninjau eksploitasi keamanan umum yang lazim di Web2 dan Web3, berikut adalah beberapa contoh eksploitasi terbaru yang menargetkan kedua ekosistem.

Eksploitasi Web3

Radiant Capital

Serangan Kompromi Multi-Sig

Radiant Capital adalah pasar uang omnichain yang mengalami dua serangan simultan, salah satunya melalui pinjaman kilat. Para penyerang menipu penandatangan untuk menandatangani transaksi jahat, di mana protokol telah menerapkan skema multi-sig 3-dari-11 yang memerlukan 3 tanda tangan kunci untuk menyetujui transaksi penting. Penyerang menggunakan malware untuk menampilkan data transaksi yang sah di antarmuka depan Gnosis Safe Wallet yang membantu mereka mengumpulkan tanda tangan yang sah. Menggunakan tanda tangan ini, penyerang mentransfer kontrol Kontrak Penyedia Pool kepada diri mereka sendiri. Kontrak Penyedia Pool mengelola berbagai pool pinjaman protokol, yang memungkinkan penyerang menguras $53 juta dari beberapa pool di beberapa rantai.

Sonne Finance

Eksploitasi Timelock

Sonne Finance, sebuah protokol pinjaman kripto, terkuras sebesar $20 juta karena kerentanan yang diketahui terkait dengan kontrak v2 Compound Finance, di mana penyerang dapat mengeksploitasi pasar yang baru diluncurkan. Meskipun Sonne Finance melakukan bagian mereka dengan memperkenalkan timelock dan eksekusi multi-langkah untuk mencegah hal ini, peretas dapat menembus protokol dan mengeksekusi

serangan mereka sebelum langkah-langkah pengamanan yang diperlukan diterapkan. Mereka melakukan hal yang sama untuk pasar VELO, memisahkan operasi kritis seperti pembuatan pasar dan penyesuaian faktor jaminan menjadi transaksi terpisah. Penundaan dua hari memungkinkan siapa pun untuk mengeksekusi transaksi ini setelah penundaan berakhir. Sifat tanpa izin dari transaksi yang dijadwalkan memungkinkan penyerang mengendalikan eksekusi dan memanipulasi pasar yang rentan.

Curio DAO

Serangan Tata Kelola

Curio adalah protokol DeFi yang berurusan dengan aset dunia nyata yang ditokenisasi. Protokol ini terkena peretasan senilai $16 juta karena kesalahan dalam mekanisme kontrol akses mereka, memungkinkan penyerang mencetak 1 miliar token $CGT. Penyerang menggunakan sejumlah kecil token $CGT untuk memanipulasi kekuatan suara mereka dan meningkatkan hak istimewa dalam kontrak pintar. Dengan menggunakan hak istimewa yang ditingkatkan, penyerang menyetujui kontrak berbahaya sebagai perpustakaan eksekusi melalui fungsi plot. Melalui delegatecall ke perpustakaan ini, penyerang dapat mengeksekusi tindakan sewenang-wenang dalam kontrak Curio DAO, yang mengakibatkan pencetakan token yang tidak diinginkan.

Eksploitasi Web2

Ticketmaster

Serangan Phishing

Eksploitasi perusahaan penjualan dan distribusi tiket populer untuk konser, olahraga, dan acara lainnya mempengaruhi 560 juta pengguna di seluruh dunia. Informasi yang bocor termasuk nama pengguna, alamat, nomor telepon, dan detail pembayaran. Serangan ini berasal dari Snowflake, basis data cloud pihak ketiga, yang komprominya juga mempengaruhi puluhan perusahaan lain. Para penyerang mendapatkan akses ke kredensial vendor pihak ketiga yang bekerja untuk pelanggan Snowflake melalui serangan phishing. Dengan menggunakan kredensial ini, peretas dapat melewati keamanan dan mendapatkan akses ke data pelanggan. Setelah mendapatkan data ini, peretas menjual data ini di web gelap.

MC2

Otentikasi Lemah

MC2 menyediakan layanan pemeriksaan latar belakang dan mengambil data dari ribuan sumber data pihak pertama yang kemudian dihubungkan ke basis data tunggal. Sekitar 2,7 miliar catatan terungkap termasuk nama, tanggal lahir, alamat, nomor jaminan sosial, dan nomor telepon yang mempengaruhi sekitar 100 juta warga AS. Pelanggaran terjadi ketika pengaturan keamanan yang salah konfigurasi membuat basis data terbuka tanpa perlindungan kata sandi.

Arsitektur Jaringan Midnight dan Mitigasi Eksploitasi

Peretasan yang terjadi tahun ini terutama berkisar pada manajemen data yang buruk, penyimpanan terpusat, validasi yang tidak tepat, logika kode yang buruk, dan rekayasa sosial. Meskipun rekayasa sosial adalah alasan paling umum untuk peretasan, vektor serangan lainnya masih dapat dimitigasi secara besar-besaran dengan penggunaan arsitektur keamanan yang ditingkatkan. Ketika datang ke perlindungan data, blockchain berbasis ZK seperti jaringan Midnight memastikan data pengguna tetap aman dan pribadi.

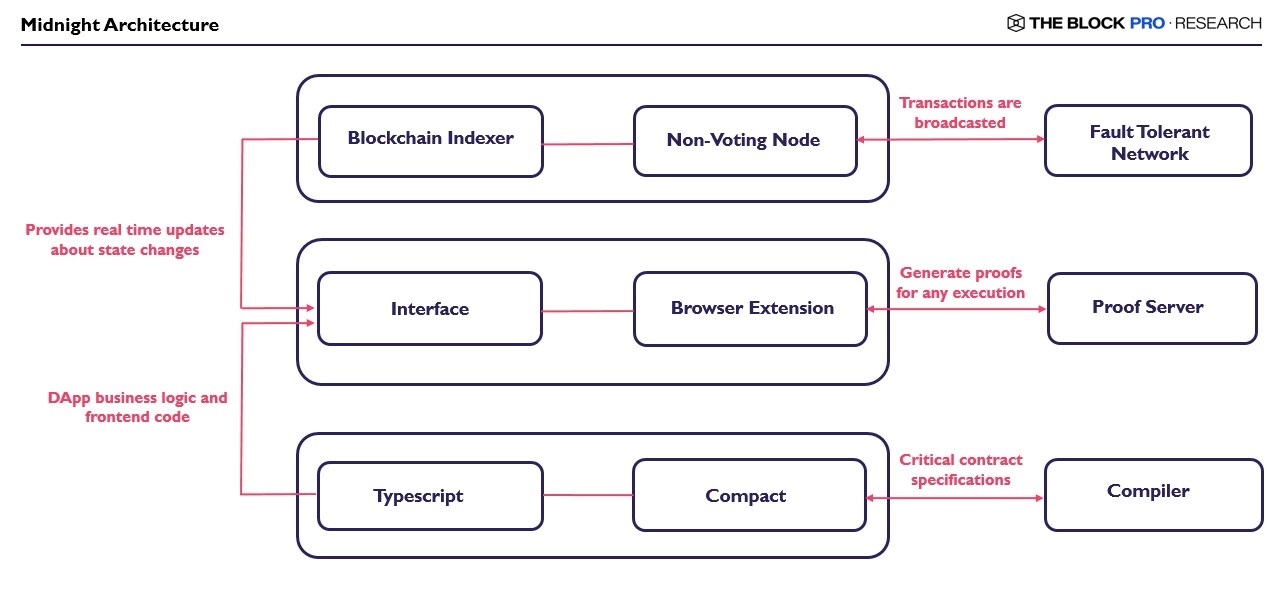

Dalam bagian ini, kami akan menjelaskan arsitektur Midnight, fitur uniknya, dan bagaimana mereka dapat membantu memitigasi serangan semacam itu.

Arsitektur di atas menunjukkan berbagai komponen yang terlibat dalam arsitektur Midnight. Pada tingkat dasar, logika bisnis ditulis dalam Typescript sementara spesifikasi kontrak ditulis dalam Bahasa Spesifik Domain berbasis Typescript (DSL) yang disebut Compact . Antarmuka browser dan ekstensi menangani interaksi pengguna dan berkomunikasi dengan t

server bukti, yang menghasilkan bukti untuk pembaruan status. Pengindeks blockchain dan node non-voting menyediakan pembaruan real-time dari jaringan, dan jaringan toleran kesalahan memastikan penyiaran transaksi yang aman dan validasi status. Arsitektur modular ini mendukung privasi, skalabilitas, dan keamanan.

Perlindungan Data dan Pengungkapan Selektif

Midnight memungkinkan transaksi yang tidak membagikan data pengguna atau metadata dengan pihak yang tidak diinginkan. Ini dilakukan melalui sumber daya terlindung yang disebut DUST, yang digunakan sebagai gas di jaringan untuk memfasilitasi transaksi dan memastikan bahwa metadata transaksi dilindungi untuk mencegah korelasi. Selain itu, data pribadi dienkripsi dan diverifikasi melalui bukti ZK tanpa menyimpannya di mana pun. Bukti dihasilkan menggunakan zk-SNARKs, sistem bukti terkemuka di industri.

Fitur menarik lainnya yang sedang dikembangkan adalah pengungkapan selektif, yang akan memungkinkan pembuatan kunci akses yang dikendalikan pengguna yang dapat memungkinkan aktor tertentu untuk melihat data terenkripsi tertentu, digunakan untuk kepatuhan regulasi dan memenuhi kebijakan bisnis.

Mitigasi Serangan - Perlindungan Data

Mekanisme perlindungan data Midnight memastikan bahwa data pengguna, metadata, dan detail transaksi terlindungi dari paparan. Dengan memanfaatkan sumber daya DUST dan mengandalkan bukti ZK alih-alih transmisi data aktual, transaksi Midnight melindungi informasi sensitif pengguna dan mencegah penyerang mengeksploitasi data mereka.

Arsitektur ini sangat efektif untuk skenario yang melibatkan informasi yang dapat diidentifikasi secara pribadi (PII), seperti yang terlihat dalam peretasan seperti Ticketmaster dan MC2, di mana data pribadi pengguna bocor.

Selain itu, pengungkapan selektif akan memungkinkan akses terkontrol ke data terenkripsi, memungkinkan hanya entitas yang berwenang untuk melihat informasi tertentu. Fitur ini dapat menjadi transformatif di sektor yang sangat diatur seperti keuangan, di mana persyaratan kepatuhan mengakibatkan bisnis mengumpulkan dan menyimpan banyak informasi yang dapat diidentifikasi secara pribadi tentang pengguna mereka. Dengan menghilangkan kebutuhan untuk memelihara dan mengamankan basis data terpusat, dan dengan memanfaatkan bukti ZK untuk memenuhi persyaratan regulasi dan memastikan integritas data, Midnight mengurangi risiko phishing, basis data yang rusak, dan serangan rekayasa sosial – karena akses yang tidak sah tidak akan memberikan informasi berguna kepada penyerang potensial.

Interaksi Konkuren dengan Kontrak Pintar

Midnight memungkinkan interaksi konkuren dengan kontrak pintar. Ini dilakukan dengan membagi status kontrak menjadi dua bagian: status publik di rantai, dan status lokal (atau individu), yang tidak tersedia secara publik di blockchain.

Pihak kontrak menggunakan zk-SNARKs untuk membuat bukti perubahan status mereka. Bukti ini diajukan ke blockchain sebagai transaksi. Ini secara efektif memungkinkan konkuren, karena pihak yang berbeda dapat berinteraksi dengan status secara pribadi.

Mitigasi Serangan - Bukti ZK

Dengan menggunakan bukti tanpa pengetahuan, perubahan status di luar rantai divalidasi dan diajukan sebagai transaksi di rantai, mencegah aktor jahat mengeksploitasi status antara. Fitur ini sangat efektif dalam skenario seperti Radiant Capital dan Sonne Finance, di mana penyerang memanipulasi status publik dan urutan eksekusi. Dukungan Midnight untuk pengurutan ulang transaksi lebih lanjut mengurangi risiko dengan menyelesaikan konflik dan mengurangi kebocoran data sensitif selama transisi status. Dengan melindungi status pribadi dan mengamankan alur eksekusi, Midnight memastikan ketahanan terhadap eksploitasi seperti serangan pinjaman kilat, manipulasi oracle, dan peningkatan hak istimewa yang tidak sah.

Dukungan untuk interaksi status yang lebih pribadi juga memungkinkan lingkungan tanpa cookie karena pengguna dapat diotorisasi menggunakan bukti ZK. Selain itu, karena Midnight mengelola status secara lokal dan metadata transaksi dilindungi oleh sumber daya terlindung DUST, jaringan

k dapat memungkinkan munculnya properti keamanan dan perlindungan data yang kuat.

Jaringan Midnight - Melihat ke Depan

Midnight membawa peningkatan yang sangat dibutuhkan ke ruang Web3 yang lebih luas dengan memungkinkan fitur perlindungan data dan privasi. Berikut adalah beberapa contoh bagaimana solusi Midnight dapat terlihat dalam praktik.

Tokenisasi Aset Dunia Nyata

Penanganan data yang aman dan pribadi sangat penting untuk tokenisasi aset dunia nyata. Detail kepemilikan atas aset-aset ini perlu divalidasi dan disimpan dengan aman. Ini dapat dilakukan secara efektif dan efisien dengan bantuan bukti ZK dan manajemen negara pribadi.

Interoperabilitas

Midnight menggunakan kerangka kerja Halo2 yang ditingkatkan yang akan memungkinkan bukti rekursif, dan skema tanda tangan BLS, yang kompatibel dengan jaringan seperti Cardano dan Ethereum.

Peningkatan Privasi untuk Adopsi Perusahaan

Perusahaan ragu untuk mengadopsi teknologi blockchain karena kekhawatiran akan mengekspos operasi sensitif, data kepemilikan, atau data pelanggan. Midnight memungkinkan kontrak pintar yang menjaga privasi dan informasi sensitif untuk disimpan sepenuhnya di luar rantai, sambil memungkinkan alur kerja dan transaksi yang kompleks.

DID (Identitas Terdesentralisasi)

Identitas Terdesentralisasi adalah salah satu kasus penggunaan paling kuat dari Midnight dan bukti ZK. Pengguna dapat membuktikan identitas mereka tanpa mengungkapkan informasi pribadi. Ini pada dasarnya mencegah pengguna dari berbagai bentuk pengawasan dan eksploitasi selanjutnya. Dengan menggabungkan pengetahuan nol dan pengungkapan data selektif, Midnight akan memungkinkan pengguna untuk membuktikan identitas mereka tanpa membagikan lebih banyak informasi daripada yang benar-benar diperlukan.

Sistem Tata Kelola yang Ditingkatkan

Pemungutan suara di rantai yang transparan dapat mengkompromikan privasi. Arsitektur Midnight memastikan kerahasiaan dan akuntabilitas melalui bukti kriptografi, dan dapat memungkinkan pemilih untuk memberikan suara mereka tanpa mengungkapkan preferensi atau kepemilikan mereka, mengurangi risiko manipulasi tata kelola. Misalnya, DAO dapat sangat diuntungkan dari ini karena mendorong pengambilan keputusan yang adil sambil menjaga privasi.

Kepatuhan Regulasi

Sistem blockchain sering menghadapi pengawasan dari regulator karena sifatnya yang pseudonim yang kadang-kadang dapat digunakan dalam kegiatan ilegal. Midnight dapat memungkinkan bisnis untuk membuktikan kepatuhan terhadap peraturan AML (Anti-Pencucian Uang) atau KYC (Kenali Pelanggan Anda) tanpa mengungkapkan data sensitif.

Blockchain Perlindungan Data

Keberadaan dan interaksi antara keadaan di rantai dan di luar rantai memungkinkan sistem di mana data sensitif dapat dilindungi dan disimpan oleh pengguna, dan tidak pernah diungkapkan di blockchain publik.

Kemudahan Penggunaan

Midnight memudahkan pekerjaan pengembang karena mereka dapat menerapkan aplikasi menggunakan Compact, bahasa domain-spesifik berbasis Typescript dengan kurva pembelajaran yang familiar dan mulus.

Kesimpulan: Mengatasi Tantangan Privasi dan Keamanan

Peristiwa tahun 2024 menyoroti kebutuhan akan solusi privasi dan keamanan yang lebih kuat di ekosistem Web2 dan Web3. Dari pelanggaran data skala besar hingga eksploitasi yang ditargetkan pada protokol blockchain, tren keseluruhan dengan jelas menunjukkan perlunya perlindungan teknis yang lebih baik.

Midnight menghadirkan kerangka kerja yang mampu mengatasi tantangan ini melalui fitur-fitur seperti bukti pengetahuan nol, pelindungan metadata, dan pengungkapan selektif. Arsitektur modularnya memungkinkan kontrak pintar untuk berinteraksi dengan negara pribadi dan publik, memastikan fleksibilitas bagi pengembang sambil menawarkan alat yang memungkinkan pembangun untuk mematuhi peraturan.

Seiring infrastruktur digital terus berkembang, protokol seperti Midnight menawarkan paradigma baru dengan solusi konkret untuk

kerentanan berulang, mengurangi paparan terhadap vektor serangan umum sambil memungkinkan aplikasi yang lebih menjaga privasi.

Penerapan pendekatan semacam itu menandai langkah menuju penanganan kelemahan sistemik dalam sistem yang ada dan membangun fondasi yang lebih tangguh untuk interaksi digital yang aman.

Disclaimer: Konten pada artikel ini hanya merefleksikan opini penulis dan tidak mewakili platform ini dengan kapasitas apa pun. Artikel ini tidak dimaksudkan sebagai referensi untuk membuat keputusan investasi.

Kamu mungkin juga menyukai

Pasangan perdagangan margin spot baru - LA/USDT

AINUSDT sekarang diluncurkan untuk perdagangan futures dan bot trading

Bitget merilis Laporan Valuasi Dana Perlindungan Juni 2025.

Pengumuman mengenai pembakaran Bitget Token (BGB) Q2 Tahun 2025