كشف الأبحاث: خروقات الأمان في عام 2024: حلول المعرفة الصفرية وشبكة منتصف الليل

مقدمة: حالة الأمن في عام 2024

في عام 2024، سلطت الانتهاكات الأمنية عبر Web2 وWeb3 الضوء على الثغرات المستمرة. في هذا التقرير، سنلقي الضوء على بعض الحوادث الأمنية الرئيسية، والمستخدمين المتأثرين، والحلول التي يمكن أن تساعد في مواجهتها.

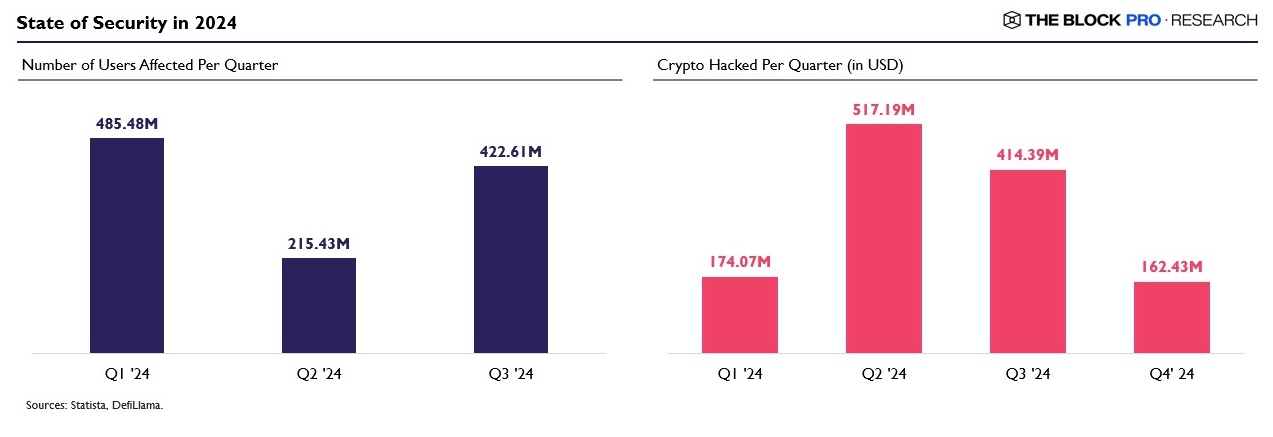

على جانب Web2، كان هناك أكثر من 30 ألف حادث أمني و10 آلاف اختراق للبيانات من خلال الهندسة الاجتماعية، وثغرات البرمجيات، والبرامج الضارة وفقًا لتقرير تحقيقات اختراق البيانات لعام 2024 من Verizon . بلغ متوسط تكلفة هذه الهجمات 4.88 مليون دولار. هذا هو المبلغ المدفوع في الفدية والقيمة المفقودة بسبب التوقف. هذه الاختراقات للبيانات أثرت على 1.12 مليار مستخدم حول العالم في الأشهر الثلاثة الأولى فقط من العام.

أما بالنسبة لـ Web3، فقد تم فقدان ما مجموعه 1.26 مليار دولار بسبب الاختراقات هذا العام وحده. كانت الهجمات في الأساس بسبب ضعف منطق العقود الذكية، ونقص التحقق والفحوصات، وضعف البنية التحتية وإدارة المفاتيح الخاصة.

بشكل عام، كان عام 2024 عامًا مهمًا من حيث اختراقات البيانات والقيمة المخترقة. هذه الثغرات والانتهاكات الأمنية تظهر لنا أن هناك الكثير من المجال للتحسينات عندما يتعلق الأمر بالأمن وحماية البيانات داخل الفضاء.

مع تزايد الحاجة إلى حلول آمنة تحافظ على الخصوصية، تقوم IOG بتطوير شبكة Midnight ، وهي جيل جديد من البلوكشين يركز على حماية البيانات مع ميزات يمكن أن تمكن من بيئات خالية من الكوكيز وكشف البيانات الانتقائي. Midnight هي سلسلة شريكة لبلوكشين Cardano التي تستفيد من Zero-Knowledge Proofs (ZKPs) لضمان المعاملات الآمنة التي تحمي بيانات المستخدمين وتحجب البيانات الوصفية عن الجهات الخبيثة.

تحديات الأمن: بيئات Web2 وWeb3

تواجه بيئات Web2 وWeb3 العديد من التهديدات المختلفة، بما في ذلك ثغرات البرمجيات، وهجمات الهندسة الاجتماعية، والأخطاء البشرية، والمزيد. في هذا القسم، سنستكشف هذه التحديات الأمنية ونفحص كيف يمكن لمثل هذه الهجمات أن تضر بسلامة هذه الأنظمة.

Web2

هجمات التصيد الاحتيالي

تحدث هجمات التصيد الاحتيالي عندما يخدع المهاجمون المستخدمين للكشف عن معلومات حساسة مثل بيانات تسجيل الدخول أو التفاصيل المالية. غالبًا ما تُنفذ هذه الهجمات عبر رسائل بريد إلكتروني أو رسائل أو مواقع ويب احتيالية تحاكي كيانات موثوقة. على سبيل المثال، قد يرسل المهاجم بريدًا إلكترونيًا يدعي أنه من بنك، ويوجه المستخدمين إلى موقع ويب مزيف يجمع تفاصيل حساباتهم.

هجوم الرجل في المنتصف (MITM)

تحدث هجمات MITM عندما يعترض المهاجمون الاتصالات بين طرفين وقد يقومون بتغييرها دون علمهم. يحدث هذا غالبًا على الشبكات غير المؤمنة أو ضعيفة التشفير، مما يسمح للمهاجمين بسرقة معلومات حساسة مثل بيانات تسجيل الدخول، أو البيانات المالية، أو الرسائل الخاصة.

حقن SQL

حقن SQL هو تقنية يقوم فيها المهاجمون بحقن كود SQL ضار للتلاعب بقاعدة البيانات والحصول على وصول غير مصرح به إلى النظام. غالبًا ما يستخدم المهاجمون أوامر SQL مع مشغلات منطقية، مثل OR وAND، لاستغلال الثغرات في حقول إدخال التطبيق. على سبيل المثال، يمكن للمهاجمين صياغة استفسارات يتم تقييمها دائمًا على أنها صحيحة، مما يخدع النظام لمنح الوصول إلى المناطق المحظورة أو البيانات الحساسة.

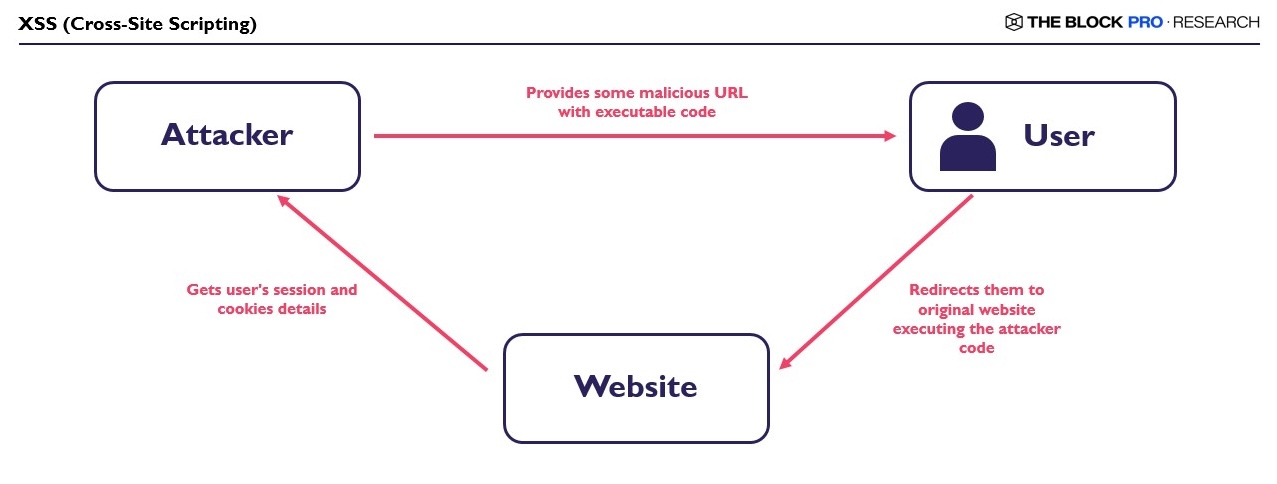

XSS (البرمجة عبر المواقع)

تحدث البرمجة عبر المواقع عندما ينقر المستخدم على رابط ضار ينفذ كودًا ضارًا على جهازه، مما يؤدي إلى تعرض البيانات للخطر.

توفير تفاصيل الجلسة، وملفات تعريف الارتباط، والمعلومات الخاصة للمهاجم، والتي يمكن استخدامها بعد ذلك للمصادقة على أي موقع ويب.

إشارات الكائنات المباشرة غير الآمنة (IDOR)

هذا خطأ كلاسيكي يشير إلى الكائنات في نظام المستخدم بناءً على مدخلاتهم. يمكن أن يؤدي ذلك إلى معالجة المدخلات الضارة بواسطة النظام، مما يؤدي إلى كشف المعلومات الخاصة. قد تكون هذه المعلومات خاصة بالمستخدم أو أي ملف مخزن في الخادم.

تزوير الطلب عبر المواقع (CSRF)

يحدث تزوير الطلب عبر المواقع عندما لا يكون هناك رمز CSRF مرفق بعنوان URL للتحقق مما إذا كان الطلب شرعيًا، مما يسمح للمهاجم بتنفيذ إجراء نيابة عن المستخدم. يمكن أن يشمل ذلك تحويلات بنكية أو أي نشاط ضار آخر.

كشف المعلومات الحساسة

يجب تشفير كلمات مرور المستخدمين والمعلومات الخاصة مثل تفاصيل بطاقات الائتمان على جانب الخادم بواسطة خوارزميات مثل SHA-256 أو RSA. إذا تم إهمال ذلك، فقد يصبح المستخدم عرضة للهجمات وتسريبات البيانات.

هجوم البرمجيات الخبيثة

تشمل هجمات البرمجيات الخبيثة برامج ضارة مصممة لتعطيل أو إتلاف أو الوصول غير المصرح به إلى الأنظمة. يمكن أن يشمل ذلك برامج الفدية التي تقفل المستخدمين خارج ملفاتهم حتى يتم دفع فدية، أو برامج التجسس التي تجمع المعلومات الحساسة بصمت. غالبًا ما يتم تسليم البرمجيات الخبيثة من خلال مرفقات البريد الإلكتروني، أو الروابط الضارة، أو التنزيلات المصابة.

سوء تكوين الأمان

تنشأ ثغرات سوء تكوين الأمان من التكوين غير الصحيح أو غير المكتمل للتطبيقات، والتي يمكن أن تشمل مشكلات مثل كشف النطاقات الحساسة، تشغيل برامج قديمة معروفة بثغراتها، تمكين خدمات غير ضرورية، كشف تتبع الأخطاء، وغيرها من التكوينات الخاطئة التي يمكن استغلالها من قبل المهاجمين.

ويب 3

التحقق من المدخلات

يجب التعامل مع التحقق من المدخلات على مستوى العقد الذكي لضمان أن المدخلات المقدمة من المستخدم لا تؤدي إلى سلوك غير متوقع. يمكن أن يؤدي الفشل في التحقق من المدخلات إلى كشف الثغرات، مما يمكن من استغلالات مثل سرقة الأموال، أو تكاليف الغاز المرتفعة، أو هجمات حجب الخدمة (DoS) التي تجعل العقد غير مستجيب. على سبيل المثال، قد يؤدي إهمال التحقق من المدخلات الرقمية إلى تمكين المهاجم من إثارة أخطاء تجاوز السعة أو نقص السعة، مما يسبب اضطرابات في وظائف العقد ومنطقه.

الأخطاء الرياضية

تشير الأخطاء الرياضية إلى أي حسابات يتم تنفيذها على مستوى العقد الذكي، بما في ذلك استخدام أرصدة الرموز، والتي قد تؤدي إلى إعادة قيمة أكبر للمستخدم/المهاجم مما كان متوقعًا. نظرًا لأن Solidity لا تدعم الأرقام العشرية بشكل طبيعي، فقد تحدث أخطاء في التقريب، مما يؤدي إلى عواقب مالية غير مقصودة. يمكن أن يؤدي التعامل غير الصحيح مع الحسابات العشرية إلى خسائر كبيرة. لمعالجة ذلك، يجب على المطورين تنفيذ تقنيات التحكم في الدقة لضمان الحسابات الدقيقة.

التلاعب بالأوراكل

تعد هجمات التلاعب بالأوراكل من بين الأكثر شهرة في ويب 3 والتي تؤدي إلى أسعار رموز غير مقصودة. يمكن أن ينشأ ذلك إذا كان البروتوكول يحتوي على أوراكل داخلي، أو يستخدم خدمة لا تتحقق من الأسعار بشكل صحيح، أو لديه مدققون أو مشاركون في الشبكة غير موثوق بهم. يمكن أن يؤدي ذلك إلى تأثيرات كبيرة عند حساب أحجام المراكز وحدود التصفية في نظام التمويل اللامركزي (DeFi). يمكن تنفيذ هذه التلاعبات أيضًا باستخدام القروض السريعة، والتي يمكن أن تساعد في تضخيم قيمة الأصل بشكل مصطنع، مما يساعد المهاجم على التلاعب ببروتوكولات التمويل اللامركزي.

نقص التحكم في الوصول المناسب

التحكم في الوصول، أو تحديد الأذونات بناءً على أدوار محددة، مهم في أي تطبيق

يمكن أن يؤدي التحكم غير السليم في الوصول إلى تمكين الجهات الخبيثة من الحصول على وصول غير مقصود لتنفيذ تعليمات برمجية غير مصرح بها. يمكن القيام بذلك على مستوى العقد الذكي حيث يمتلك المستخدمون عناوين بأدوار محددة لتنفيذ وظائف معينة في العقد - أي عن طريق تعيين الأدوار كمعدلات لوظيفة. من المهم عدم منح وصول غير سليم لأي دور معين، ويجب استخدام أدوار متعددة لتقليل مساحة هجوم العقد. بهذه الطريقة، إذا تم اختراق حساب مملوك خارجيًا (EOA) يتمتع بوصول خاص، يمكن تقليل الاستغلالات.

هجمات إعادة الدخول

تحدث هجمات إعادة الدخول عندما تسمح وظيفة العقد بإجراء مكالمات خارجية أثناء التنفيذ وقبل تحديث الحالة النهائية. يتيح ذلك للمهاجم استخدام نفس حالة العقد وتكرار بعض الإجراءات الخبيثة مثل السحوبات التي يمكن أن تستنزف أموال العقد.

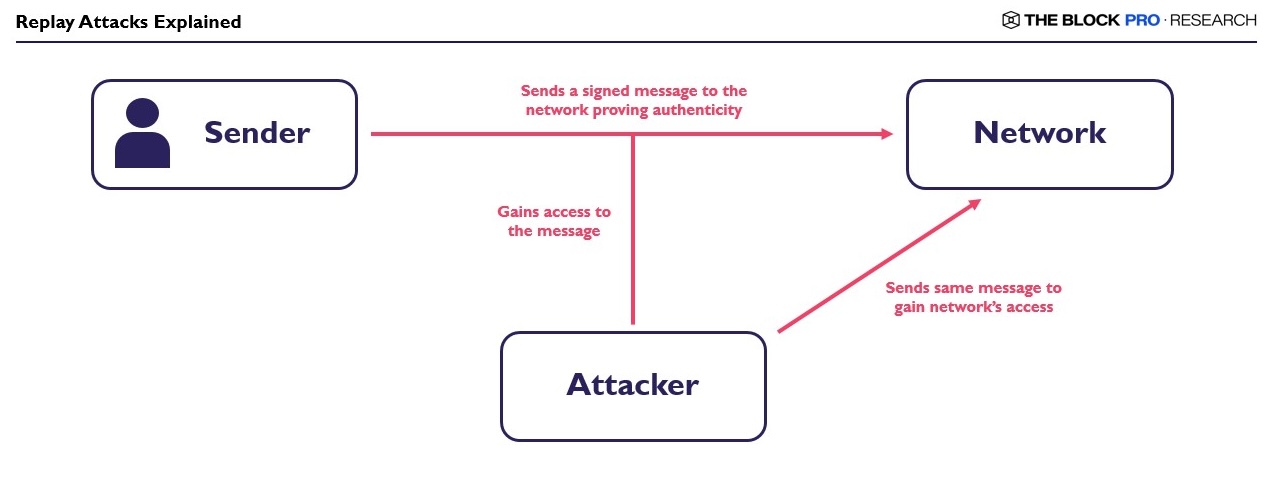

هجمات إعادة التشغيل

تحدث هجمات إعادة التشغيل عندما يعيد المهاجم تشغيل معاملة صالحة أو إجراء تم بواسطة المرسل الفعلي. يعترض المهاجمون الرسالة المرسلة من قبل المرسل الأصلي ويعيدون بثها إلى الشبكة للحصول على المصادقة أو بدء إجراءات خبيثة على الشبكة.

هجمات السبق وهجمات الساندويتش

تحدث هجمات السبق عندما يلاحظ المهاجم معاملة يمكن أن تؤثر على سعر أصل معين، ويرسل بعد ذلك معاملته بسعر غاز أعلى، بحيث يتم تنفيذ المعاملة الجديدة أولاً ويمكن للمهاجم الاستفادة من السعر المحدث لمعاملة المرسل الأصلي.

تعمل هجمات الساندويتش بشكل مشابه، ولكنها تُعرف بوضع المهاجم أمر بيع فورًا بعد المعاملة التي تم تنفيذها مسبقًا.

هجمات الحوكمة

تحدث هجمات الحوكمة عندما يتمكن المخترق من الحصول على حقوق تصويت كافية لتنفيذ معاملات خبيثة من خلال DAO. يمكن للمهاجمين القيام بذلك من خلال الحصول على الرموز عبر قروض فلاش، وبالتالي الحصول مؤقتًا على قوة كافية في DAO لتمرير وتنفيذ قرار حوكمة. لمنع ذلك، عادةً ما تستخدم المشاريع أطر حوكمة صارمة لا يمكن العبث بها.

دراسات حالة: استغلالات 2024

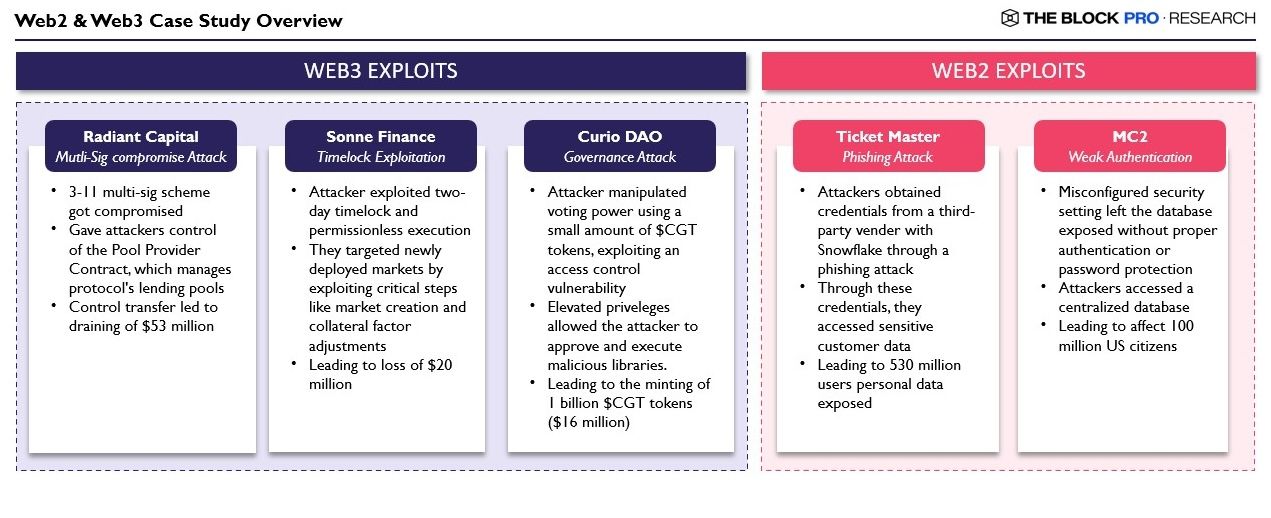

بعد مراجعة الاستغلالات الأمنية الشائعة في Web2 وWeb3، فيما يلي بعض الأمثلة على الاستغلالات الحديثة التي استهدفت كلا النظامين البيئيين.

استغلالات Web3

راديانت كابيتال

هجوم اختراق التوقيع المتعدد

راديانت كابيتال هو سوق مالي متعدد السلاسل تعرض لهجومين متزامنين، أحدهما كان عبر قرض فلاش. خدع المهاجمون الموقعين لتوقيع معاملة خبيثة، حيث نفذ البروتوكول نظام توقيع متعدد 3 من 11 يتطلب 3 توقيعات رئيسية للموافقة على المعاملات الهامة. استخدم المهاجم برامج ضارة لعرض بيانات المعاملة الشرعية على الواجهة الأمامية لمحفظة Gnosis Safe مما ساعدهم في جمع التوقيعات الشرعية. باستخدام هذه التوقيعات، نقل المهاجم السيطرة على عقد مزود البركة إلى نفسه. يدير عقد مزود البركة مختلف برك الإقراض للبروتوكول، مما سمح للمهاجمين باستنزاف $53 مليون من برك متعددة على سلاسل متعددة.

سون فاينانس

استغلال القفل الزمني

تعرضت سون فاينانس، وهي بروتوكول إقراض للعملات المشفرة، لاستنزاف بقيمة $20 مليون بسبب ثغرة معروفة مرتبطة بعقود v2 من Compound Finance، حيث يتمكن المهاجمون من استغلال الأسواق المنشأة حديثًا. بينما قامت سون فاينانس بدورها من خلال تقديم قفل زمني وتنفيذ متعدد الخطوات لمنع ذلك، تمكن المخترقون من اختراق البروتوكول وتنفيذ هجومهم قبل تنفيذ الضمانات اللازمة. فعلوا الشيء نفسه لسوق VELO، حيث قاموا بتقسيم العمليات الحرجة مثل إنشاء السوق وتعديلات عامل الضمان إلى معاملات منفصلة. سمح قفل الوقت لمدة يومين لأي شخص بتنفيذ هذه المعاملات بعد انتهاء القفل الزمني. سمحت الطبيعة غير المصرح بها للمعاملات المجدولة للمهاجم بالتحكم في التنفيذ والتلاعب بالسوق الضعيف.

Curio DAO

هجوم الحوكمة

Curio هو بروتوكول DeFi يتعامل مع الأصول الحقيقية المرمزة. تعرض لاختراق بقيمة 16 مليون دولار بسبب خطأ في آلية التحكم في الوصول، مما مكن المهاجم من سك مليار رمز $CGT. استخدم المهاجم كمية قليلة من رموز $CGT للتلاعب بقوة التصويت ورفع الامتيازات داخل العقد الذكي. باستخدام الامتيازات المرتفعة، وافق المهاجم على عقد ضار كمكتبة تنفيذ عبر وظيفة plot. من خلال استدعاء delegatecall لهذه المكتبة، تمكن المهاجم من تنفيذ إجراءات عشوائية داخل عقد Curio DAO، مما أدى إلى سك رموز غير مقصودة.

استغلالات الويب 2

Ticketmaster

هجوم التصيد الاحتيالي

تأثر استغلال شركة بيع وتوزيع التذاكر الشهيرة للحفلات الموسيقية والرياضة وغيرها من الأحداث 560 مليون مستخدم حول العالم. تشمل المعلومات المسربة أسماء المستخدمين، العناوين، أرقام الهواتف، وتفاصيل الدفع. نشأ الهجوم من خلال Snowflake، قاعدة بيانات سحابية تابعة لجهة ثالثة، والتي تأثر اختراقها بشكل مماثل عشرات الشركات الأخرى. حصل المهاجمون على الوصول إلى بيانات اعتماد بائع طرف ثالث يعمل لصالح عملاء Snowflake من خلال هجوم تصيد احتيالي. باستخدام هذه البيانات، تمكن القراصنة من تجاوز الأمان والوصول إلى بيانات العملاء. بعد الحصول على هذه البيانات، باع القراصنة هذه البيانات على الشبكة المظلمة.

MC2

مصادقة ضعيفة

تقدم MC2 خدمات فحص الخلفية وتستمد البيانات من آلاف مصادر البيانات الأولية التي ترتبط بعد ذلك بقاعدة بيانات واحدة. تم كشف حوالي 2.7 مليار سجل تشمل الأسماء، تواريخ الميلاد، العناوين، أرقام الضمان الاجتماعي، وأرقام الهواتف مما أثر على حوالي 100 مليون مواطن أمريكي. حدث الاختراق عندما ترك إعداد أمني غير مضبوط القاعدة البيانات مكشوفة بدون حماية بكلمة مرور.

هندسة شبكة Midnight وتخفيف الاستغلال

تدور الاختراقات التي حدثت هذا العام بشكل أساسي حول إدارة البيانات السيئة، التخزين المركزي، التحقق غير الصحيح، منطق الشفرة السيء، والهندسة الاجتماعية. بينما تعتبر الهندسة الاجتماعية السبب الأكثر شيوعًا للاختراقات، يمكن تخفيف العوامل الأخرى بشكل كبير باستخدام هياكل أمان محسنة. عندما يتعلق الأمر بحماية البيانات، تضمن سلاسل الكتل القائمة على ZK مثل شبكة Midnight أن تظل بيانات المستخدم آمنة وخاصة.

في هذا القسم سنلقي بعض الضوء على هندسة Midnight، ميزاتها الفريدة، وكيف يمكن أن تساعد في تخفيف مثل هذه الهجمات.

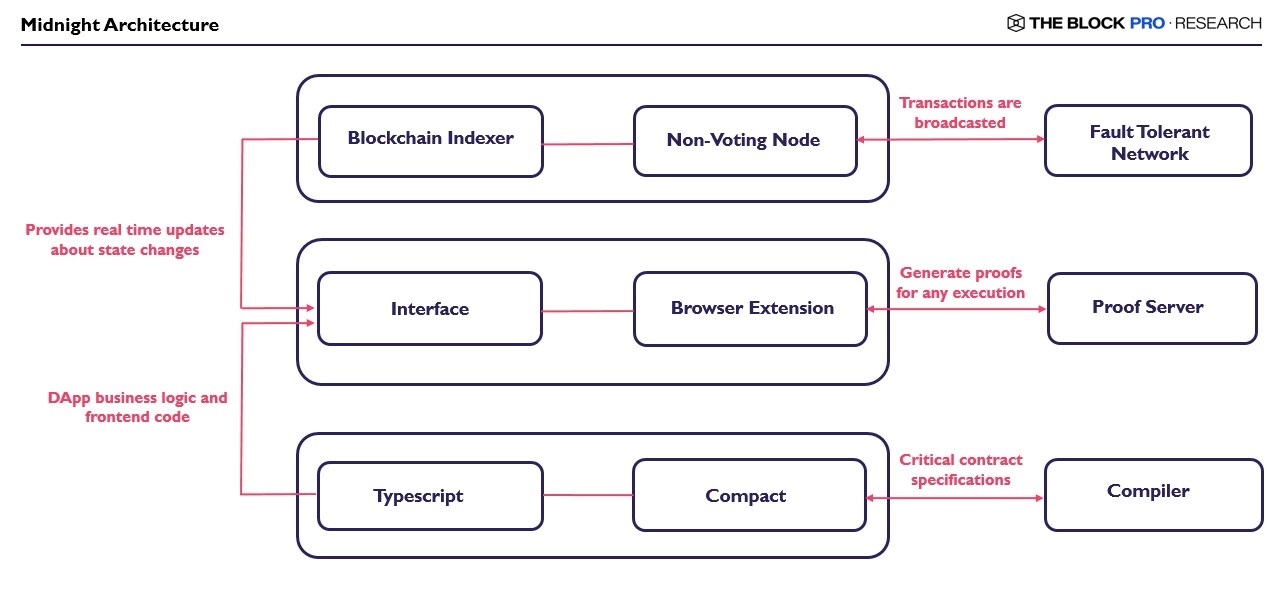

تظهر الهندسة المعمارية أعلاه المكونات المختلفة المشاركة في هندسة Midnight. في المستوى الأساسي، يتم كتابة منطق الأعمال بلغة Typescript بينما يتم كتابة مواصفات العقد بلغة محددة المجال (DSL) قائمة على Typescript تسمى Compact . يتعامل واجهة المتصفح والامتداد مع تفاعل المستخدم ويتواصل مع t

خادم الإثبات، الذي يولد إثباتات لتحديثات الحالة. يوفر مفهرس البلوكشين والعقدة غير المصوتة تحديثات في الوقت الفعلي للشبكة، وتضمن الشبكة المقاومة للأخطاء بث المعاملات بشكل آمن والتحقق من الحالة. تدعم هذه البنية المعيارية الخصوصية، القابلية للتوسع، والأمان.

حماية البيانات والإفصاح الانتقائي

تسمح Midnight بإجراء معاملات لا تشارك بيانات المستخدم أو البيانات الوصفية مع أطراف غير مقصودة. يتم ذلك من خلال مورد محمي يسمى DUST، والذي يُستخدم كغاز على الشبكة لتسهيل المعاملات وضمان حماية البيانات الوصفية للمعاملات لمنع الارتباط. علاوة على ذلك، يتم تشفير البيانات الشخصية والتحقق منها من خلال إثباتات ZK دون تخزينها في أي مكان. يتم توليد الإثباتات باستخدام zk-SNARKs، وهو نظام إثبات رائد في الصناعة.

ميزة أخرى مثيرة للاهتمام قيد التطوير هي الإفصاح الانتقائي، الذي سيمكن من إنشاء مفاتيح وصول يتحكم فيها المستخدم يمكن أن تسمح لممثلين محددين للغاية بعرض بيانات مشفرة معينة، تُستخدم للامتثال التنظيمي وتلبية سياسات الأعمال.

التخفيف من الهجمات - حماية البيانات

آلية حماية البيانات في Midnight تضمن حماية بيانات المستخدم والبيانات الوصفية وتفاصيل المعاملات من التعرض. من خلال الاستفادة من مورد DUST والاعتماد على إثباتات ZK بدلاً من نقل البيانات الفعلية، تحمي معاملات Midnight المعلومات الحساسة للمستخدمين وتمنع المهاجمين من استغلال بياناتهم.

هذه البنية فعالة بشكل خاص في السيناريوهات التي تتضمن معلومات تعريف شخصية (PII)، كما هو الحال في الاختراقات مثل Ticketmaster وMC2، حيث تم تسريب البيانات الشخصية للمستخدمين.

بالإضافة إلى ذلك، سيمكن الإفصاح الانتقائي الوصول المتحكم فيه إلى البيانات المشفرة، مما يتيح فقط للجهات المصرح لها عرض معلومات محددة. يمكن أن تكون هذه الميزة تحويلية في القطاعات ذات التنظيم العالي مثل المالية، حيث تؤدي متطلبات الامتثال إلى جمع الشركات وتخزين كميات كبيرة من المعلومات الشخصية القابلة للتحديد عن مستخدميها. من خلال القضاء على الحاجة إلى الحفاظ على قواعد بيانات مركزية وتأمينها، وباستخدام إثباتات ZK لتلبية المتطلبات التنظيمية وضمان سلامة البيانات، تقلل Midnight من مخاطر التصيد الاحتيالي، وقواعد البيانات الفاسدة، وهجمات الهندسة الاجتماعية - حيث أن أي وصول غير مصرح به لن يوفر معلومات مفيدة للمهاجمين المحتملين.

التفاعل المتزامن مع العقود الذكية

تسمح Midnight بالتفاعل المتزامن مع العقود الذكية. يتم ذلك عن طريق تقسيم حالات العقد إلى جزئين: حالة عامة على السلسلة، وحالة محلية (أو فردية)، والتي لا تتوفر علنًا على البلوكشين.

يستخدم أطراف العقد zk-SNARKs لإنشاء إثبات لتغييرات حالتهم. يتم تقديم هذه الإثباتات إلى البلوكشين كمعاملات. يتيح هذا التزامن بشكل فعال، حيث يمكن لأطراف مختلفة التفاعل مع الحالة بشكل خاص.

التخفيف من الهجمات - إثباتات ZK

باستخدام إثباتات المعرفة الصفرية، يتم التحقق من تغييرات الحالة خارج السلسلة وتقديمها كمعاملات على السلسلة، مما يمنع الجهات الخبيثة من استغلال الحالات الوسيطة. هذه الميزة فعالة بشكل خاص في السيناريوهات مثل Radiant Capital وSonne Finance، حيث قام المهاجمون بالتلاعب بالحالات العامة وتسلسل التنفيذ. يدعم Midnight إعادة ترتيب المعاملات مما يقلل من المخاطر عن طريق حل النزاعات وتقليل تسرب البيانات الحساسة أثناء انتقال الحالات. من خلال حماية الحالة الخاصة وتأمين تدفق التنفيذ، تضمن Midnight المرونة ضد الاستغلالات مثل هجمات القروض السريعة، والتلاعب بالأوراكل، ورفع الامتيازات غير المصرح بها.

يدعم التفاعل الأكثر خصوصية مع الحالة أيضًا البيئات الخالية من الكوكيز حيث يمكن تفويض المستخدمين باستخدام إثباتات ZK. علاوة على ذلك، نظرًا لأن Midnight تدير الحالة محليًا وتحمي البيانات الوصفية للمعاملات بواسطة مورد DUST المحمي، فإن الشبكة

يمكن أن يتيح "ك" ظهور خصائص قوية للأمان وحماية البيانات.

شبكة ميدنايت - نظرة مستقبلية

تقدم ميدنايت تحسينات ضرورية لمساحة الويب 3 الأوسع من خلال تمكين ميزات حماية البيانات والحفاظ على الخصوصية. فيما يلي بعض الأمثلة على كيفية ظهور حلول ميدنايت في العمل.

ترميز الأصول الحقيقية

يعد التعامل الآمن والخاص مع البيانات أمرًا ضروريًا لترميز الأصول الحقيقية. يجب التحقق من تفاصيل الملكية لهذه الأصول وتخزينها بشكل آمن. يمكن القيام بذلك بشكل فعال وكفء بمساعدة إثباتات ZK وإدارة الحالة الخاصة.

التشغيل البيني

تستخدم ميدنايت إطار عمل Halo2 المحسن الذي سيسمح بإثباتات متكررة، ونظام توقيع BLS، المتوافق مع شبكات مثل كاردانو وإيثريوم.

تعزيز الخصوصية لاعتماد الشركات

تتردد الشركات في اعتماد تقنية البلوكشين بسبب المخاوف من كشف العمليات الحساسة أو البيانات الخاصة أو بيانات العملاء. تتيح ميدنايت العقود الذكية التي تحافظ على الخصوصية وتحتفظ بالمعلومات الحساسة خارج السلسلة بالكامل، مع السماح بسير العمل المعقد والمعاملات.

الهوية اللامركزية (DID)

تعد الهوية اللامركزية واحدة من أقوى حالات الاستخدام لميدنايت وإثباتات ZK. يمكن للمستخدمين إثبات هويتهم دون الكشف عن المعلومات الخاصة. يمنع هذا بشكل أساسي المستخدمين من العديد من أشكال المراقبة والاستغلال اللاحق. من خلال الجمع بين المعرفة الصفرية والإفصاح الانتقائي عن البيانات، ستسمح ميدنايت للمستخدمين بإثبات هويتهم دون مشاركة معلومات أكثر من اللازم.

تحسين أنظمة الحوكمة

يمكن أن يهدد التصويت الشفاف على السلسلة الخصوصية. تضمن بنية ميدنايت السرية والمساءلة من خلال إثباتات التشفير، ويمكن أن تسمح للناخبين بالإدلاء بأصواتهم دون الكشف عن تفضيلاتهم أو ممتلكاتهم، مما يقلل من مخاطر التلاعب بالحوكمة. على سبيل المثال، يمكن أن تستفيد DAOs بشكل كبير من هذا لأنه يعزز اتخاذ القرارات العادلة مع الحفاظ على الخصوصية.

الامتثال التنظيمي

غالبًا ما تواجه أنظمة البلوكشين تدقيقًا من الجهات التنظيمية بسبب طبيعتها المستعارة التي يمكن استخدامها أحيانًا في الأنشطة غير المشروعة. يمكن لميدنايت تمكين الشركات من إثبات الامتثال للوائح مكافحة غسل الأموال (AML) أو اعرف عميلك (KYC) دون كشف البيانات الحساسة.

بلوكشين حماية البيانات

تمكن التعايش والتفاعل بين الحالات على السلسلة وخارج السلسلة من إنشاء نظام يمكن فيه حماية البيانات الحساسة والاحتفاظ بها من قبل المستخدمين، وعدم الكشف عنها أبدًا في البلوكشين العام.

سهولة الاستخدام

تسهل ميدنايت العمل للمطورين حيث يمكنهم نشر التطبيقات باستخدام Compact، وهي لغة خاصة بالمجال تعتمد على Typescript مع منحنى تعلم مألوف وسلس.

الخاتمة: معالجة تحديات الخصوصية والأمان

تؤكد أحداث عام 2024 على الحاجة إلى حلول خصوصية وأمان أكثر قوة عبر أنظمة الويب 2 والويب 3. من اختراقات البيانات واسعة النطاق إلى الاستغلال المستهدف لبروتوكولات البلوكشين، يظهر الاتجاه العام بوضوح الحاجة إلى تحسين الضمانات التقنية.

تقدم ميدنايت إطار عمل قادر على معالجة هذه التحديات من خلال ميزات مثل إثباتات المعرفة الصفرية، وحماية البيانات الوصفية، والإفصاح الانتقائي. تتيح بنيتها المعيارية للعقود الذكية التفاعل مع الحالات الخاصة والعامة، مما يضمن المرونة للمطورين مع تقديم أدوات تمكن البناة من الامتثال للوائح.

مع استمرار تطور البنية التحتية الرقمية، تقدم بروتوكولات مثل ميدنايت نموذجًا جديدًا مع حلول ملموسة لـ

الثغرات المتكررة، مما يقلل من التعرض لنواقل الهجوم الشائعة مع تمكين التطبيقات التي تحافظ على الخصوصية بشكل أكبر.

يمثل اعتماد مثل هذه الأساليب خطوة نحو معالجة نقاط الضعف النظامية في الأنظمة الحالية وإقامة أساس أكثر مرونة للتفاعلات الرقمية الآمنة.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

صناديق إيثيريوم الفورية تسجل أعلى تدفقات يومية منذ فبراير

دعوات أوروبية عاجلة لإطلاق اليورو الرقمي

بول أتكينز يستهدف مخطط إحتيالي في مجال الكريبتو بقيمة 198 مليون دولار

بينانس تشدد الامتثال في جنوب أفريقيا—هل كينيا هي التالية؟